Entreprise SSO pour l’authentification unique

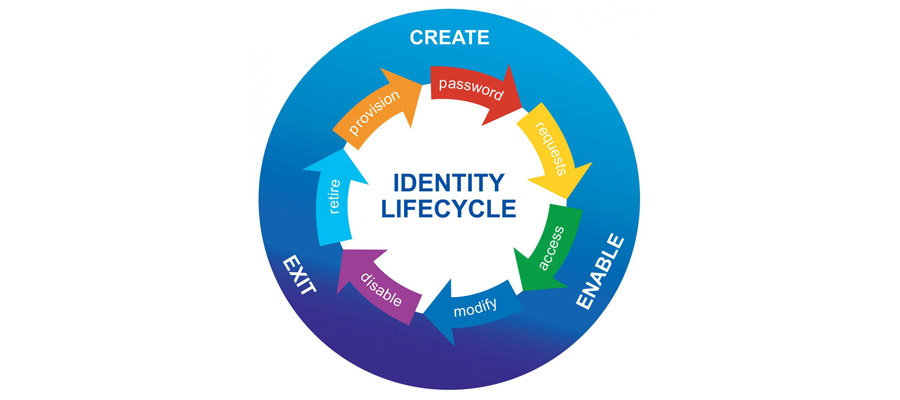

L’authentification unique (Single Sign-On ou SSO) permet à un utilisateur d’accéder à plusieurs applications informatiques ou sites web sécurisés en ne procédant qu’à une seule authentification. Retenir un mot de passe c’est simple mais quand il y en dizaines, comment les…

Lire la suite