Identity and Access Managent (IAM) est le terme anglais pour traiter le sujet de la gestion des habilitations, également appelé gestion des identités et des accès aux systèmes d’information (SI). C’est l’IAM qui permet de savoir qui se sert de quoi et qui a le droit d’accéder à telle ou telle application.

L’objectif d’un projet de gestion des identités et des accès (Identity and Access Management) est de créer un référentiel unique en vue de gérer les accès et les droits des collaborateurs dans le système d’information. La solution d’identifiant unique (SSO), plus spécifique, permet à un utilisateur d’accéder à plusieurs applications informatiques ou sites Web sécurisés en ne procédant qu’à une seule authentification. Il faut bien constater qu’actuellement, les vols d’informations stratégiques, les usurpations d’identités, les fuites de données font régulièrement la une des journaux. Force est de constater que dans ce domaine, les solutions miracles contre les risques de cyber attaque n’existent pas encore.

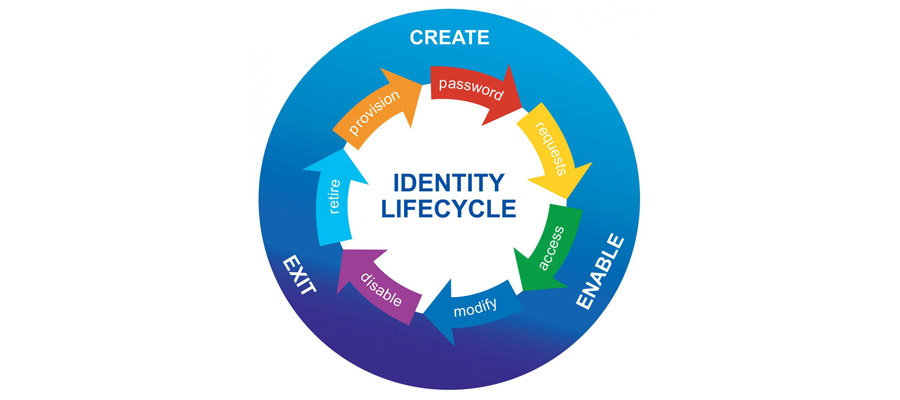

La cyber sécurité est le domaine de l’IAM, un domaine qui est l’enjeu essentiel du 21e siècle. Les systèmes de sécurité les plus solides et qui continuent à se vendre, sont justement du ressort de l’IAM. Depuis plusieurs décennies, des utilisateurs majeurs exploitent des solutions de défense et même s’il leur arrive d’être attaqués, ils ont davantage de chance de se défendre que les entreprises qui sont piratées sans le savoir. Le vol sans trace est le summum du raffinement, une sorte de crime parfait où les hackers restent anonymes. Les entreprises ne peuvent plus se permettre d’ignorer le risque potentiel de cyber attaque. La professionnalisation des pirates informatiques les incite à procéder par domaines afin de consolider les informations de marchés particuliers. Les activités IAM peuvent se diviser en trois piliers fonctionnels : la gestion des accès, la gestion des droits et la gouvernance des identités. On peut citer en exemple la firme Dell qui a lancé la version 8.1 de sa solution de gestion des identités et des accès pour applications Web : One Identity Cloud Access Manager. Elle exploite enfin l’authentification à facteurs multiples du service Saas Defender as a Service - On saisit un code obtenu à partir d’un jeton OTP, reçu par exemple, par SMS sur son mobile. Les problématiques IAM sont des problématiques techniques et sécuritaires et l’architecture de toute solution sécuritaire doit se construire avec l’objectif d’être la plus robuste et la plus résiliente possible face aux cyber-attaques.